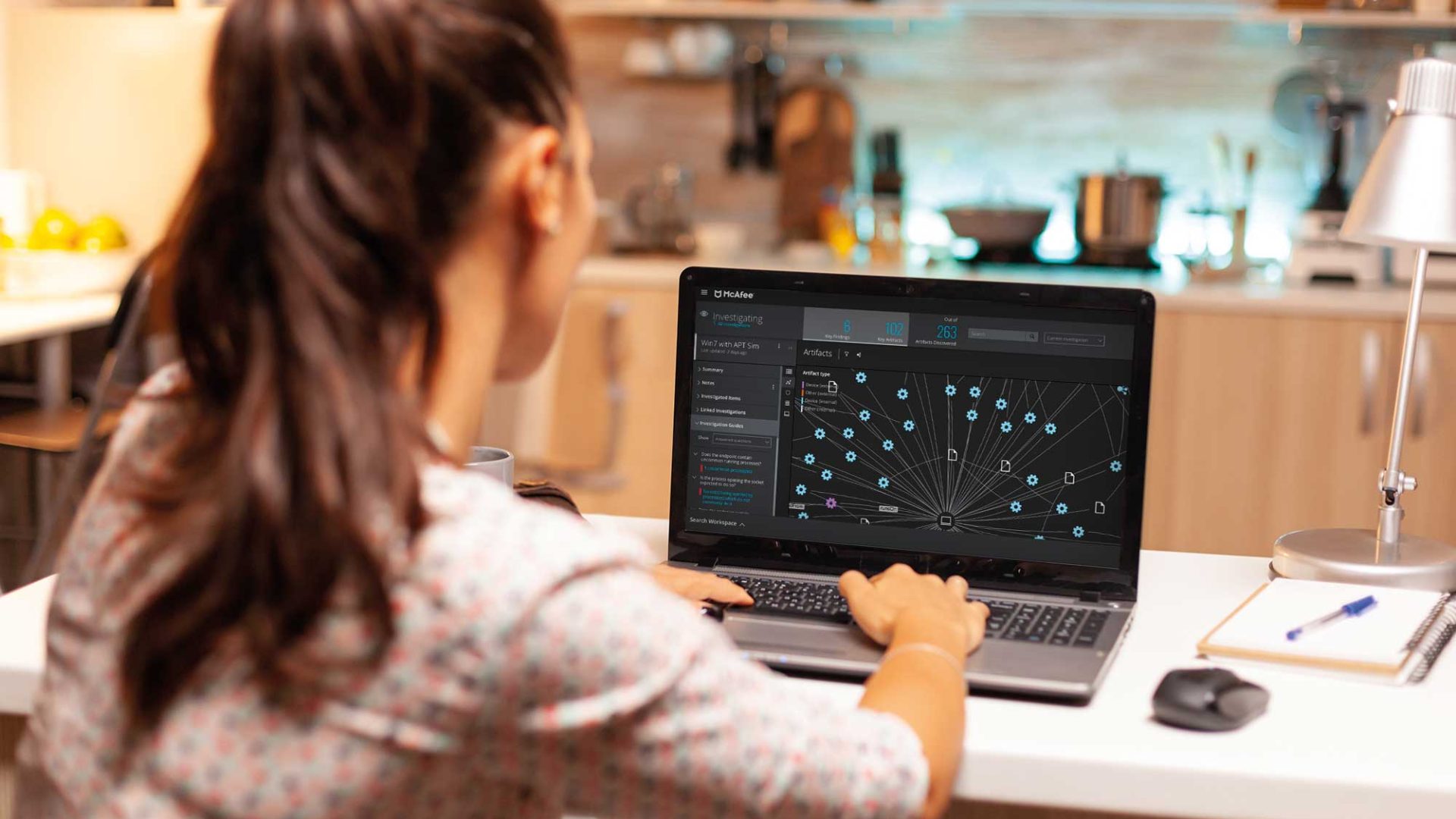

Kybernetické hrozby sa vyvíjajú dynamickým tempom, počas pandémie sa prechodom na prácu z domu riziká ešte viac znásobili. Na tie najsofistikovanejšie útoky je pritom iba základná úroveň zabezpečenia prikrátka. Pokročilé pretrvávajúce hrozby (APT hrozby), nové typy ransomvérov či bezsúborové útoky dokáže odvrátiť iba komplexnejšia, viacvrstvová ochrana – nástroj na detekciu a reakciu na útoky na koncové zariadenia (EDR). Spoločnosť ESET ho má vo svojom arzenáli vo forme riešenia ESET Enterprise Inspector.

Ransomvér sa vyvíja: „Zaplaťte, inak zverejníme vaše dáta“

Ransomvér sa kedysi vyznačoval tým, že útočník zašifroval citlivý obsah, ku ktorému sa obeť dostala až po zaplatení výkupného. Dnes si útočníci nechávajú otvorené zadné dvierka pre prípad, že by obeť útoku odmietla zaplatiť za sprístupnenie dát, ktoré má zálohované inde. Aby hackeri vedeli aj v takom prípade vymáhať peniaze, súbory si kopírujú v predstihu s cieľom vydierať ich zverejnením. To si vyžaduje, aby pomocou sofistikovaných metód dlhšiu dobu nepozorovane sliedili v zariadeniach napadnutých osôb alebo firiem.

Mnohé podoby ransomvéru

Počas svojej evolúcie od konca 80. rokov minulého storočia mal ransomvér mnohé podoby. Najprv cez infikované diskety napádal počítače, kde ukrýval adresáre a šifroval názvy súborov na harddisku. Používateľa vírus vyzval, aby si obnovil licenciu zaslaním 189 dolárov do poštovej schránky na Paname. Známe sú aj prípady, keď útočníci zablokovali celé zariadenia, bez toho aby niečo zašifrovali. Výnimkou nie je ani uzamknutie obrazovky či zobrazovanie pornografických materiálov. Spoločným menovateľom všetkých nepríjemných situácií je vymáhanie výkupného.

Zablokovanie obsahu útočníkom už nestačí

Mnohé firmy sa rokmi z útokov poučili. Zaviedli ochranné technológie, vytvorili si odolné zálohy a sú čoraz menej ochotné platiť hackerom za sprístupnenie údajov. Útočníci sa však svojich príjmov vzdať nechcú a preto čoraz častejšie siahajú po Pláne B. Nespoliehajú sa už iba na šifrovanie a blokovanie súborov. Citlivé dokumenty si rovno kopírujú. Obetiam sa následne vyhrážajú, že ich v prípade nezaplatenia zverejnia. Nejde pritom o novú techniku vydierania, no tak ako upozorňuje správa ESET Cybersecurity Trends 2021, týchto útokov pribúda čoraz viac.

Takýto postup je zdĺhavejší a vyžaduje si, aby útočníci disponovali špecifickými zručnosťami, no taktiež dávkou trpezlivosti. Do siete sa musia hackeri totiž dostať potichu, pričom im nestačí rozposlať jednoduché phishingové maily a dúfať, že nepozorný zamestnanec vpustí do systému ransomvér. Vstupnými bránami pre takéto útoky bývajú napríklad aj zraniteľnosti protokolov na vzdialený prístup, útoky zamerané na krádež prístupových údajov, ale aj tradičné techniky sociálneho inžinierstva.

Akonáhle sa útočníkom podarí preniknúť do firemnej siete, musia sa v nej pohybovať bez povšimnutia. V tejto fáze zbierajú informácie a ďalšie prístupové údaje, ktoré im zabezpečia zotrvanie v systéme aj po odstrihnutí pôvodnej prístupovej cesty. Zmapovanie firemných dokumentov je časovo náročné. Hackerské skupiny totiž cielia na dáta, ktoré majú pre firmy cenu zlata. Útočníci idú po súboroch, ktorých zablokovanie alebo zverejnenie by podnikom spôsobilo kolosálne škody. Až keď ich potajomky získajú, prechádza útok do otvoreného vymáhania peňazí.

Astronomické výkupné

Nutnosť financovania sofistikovanejších taktík sa premietla aj do cenníkov hackerských skupín. Nárast požadovaného výkupného je pritom astronomický. Pre ilustráciu, v roku 2018 zasiahol americkú Atlantu tradičný ransomvérový útok. Hackeri zašifrovali servery kľúčovej infraštruktúry a požadovali od mesta 51-tisíc dolárov. Atlanta reagovala správne, odmietla zaplatiť a infraštruktúru si vybudovala nanovo za 9 a pol milióna dolárov. Rok na to útočníci zasiahli mestá Lake City a Riviera Beach City na Floride, ktoré sa rozhodli hackerom vyhovieť a obe zaplatili 500-tisíc a 600-tisíc dolárov.

Počas ransomvérového útoku na jeden z najväčších amerických ropovodov v máji tohto roka kybernetickí zločinci ochromili dodávku pohonných hmôt vo východnej časti USA. Spoločnosť Colonial Pipeline nakoniec útočníkom zaplatila až 4,4 milióna dolárov. V porovnaní s touto sumou vyzerá výkupné požadované pred troma rokmi od Atlanty ako zanedbateľné. Všetko však nasvedčuje tomu, že zvyšovanie výkupného bude pokračovať aj naďalej.

Ako sa chrániť?

Spoločnosti, ktoré sa rozhodnú investovať do prevencie, sa katastrofického scenára o nútenom vyplácaní sedemciferných súm nemusia obávať. Proti sofistikovaným ransomvérovým útokom totiž existuje účinná ochrana, konkrétne nástroj detekcie a reakcie na útoky na koncové zariadenia (EDR). Spoločnosť ESET je so svojim riešením ESET Enterprise Inspector o krok pred útočníkmi. Tento EDR nástroj dokáže odvrátiť už prvú skrytú fázu ransomvérového útoku, ktorú neodhalil základný bezpečnostný softvér. ESET Enterprise Inspector umožňuje detailnú analýzu podozrivých aktivít v počiatočnom štádiu útoku, čím zabráni hackerom dostať sa hlbšie do systému. EDR riešenie nepretržite v reálnom čase monitoruje siete a aktivity na koncových zariadeniach. Ransomvéry tak proaktívne vyhľadáva včasnou detekciou skrytých vnútorných hrozieb či phishingu.

Krok treba držať aj s bezsúborovými útokmi

Nie je tajomstvom, že kybernetickí útočníci sa snažia využívať techniky, pri ktorých je náročné odhaliť a odvrátiť ich nekalú aktivitu. Čoraz viac sa pritom spoliehajú na skompromitovanie legitímnych a pre používateľov dôveryhodných, už nainštalovaných programov. Keďže takéto útoky sa odohrávajú mimo súborov, páchatelia zanechávajú po sebe len minimálne stopy. Podozrivé správanie, ktoré si základný bezpečnostný softvér nevšimne, však dokážu aj v tomto prípade odhaliť sofistikovanejšie EDR nástroje.

Komplexnejšie a cielenejšie útoky

V uplynulých rokoch sme boli svedkami využívania čoraz komplexnejších a presne mierených útokov. Bezpečnostní experti v tejto súvislosti už dlhšie upozorňujú na takzvané bezsúborové útoky, ktoré sa odohrávajú prostredníctvom vlastných nástrojov operačného systému. Útočníci sa infiltrujú do predinštalovaných programov bez toho, aby do zariadenia zaviedli dodatočné škodlivé súbory. Malvér sa pritom dostane do legitímnych aplikácií cez ich zraniteľnosti.

Spúšťačom bezsúborových útokov bývajú spravidla používatelia. Bežným scenárom sú kliknutia na skompromitovaný odkaz vo phishingovom maile. Aby sa zobrazil obsah, stránka spustí Flash. Cez jeho zraniteľnosť sa škodlivý kód dostane na Powershell, ktorý je softvérovým komponentom Microsoft Windows a má neobmedzený prístup k operačnému systému. Takýmto spôsobom sa malvér dostane do predinštalovaných aplikácií bez toho, aby zalarmoval základný bezpečnostný softvér. Škodlivé aktivity sú často vykonávané z pamäte a nezanechávajú po sebe takmer žiadne stopy. Malvér dokáže pôsobiť v sieti dlhodobo, čím útočník postupne získava čoraz väčšie privilégiá. Po získaní potrebných právomocí už páchateľom nič nebráni ukradnuté údaje vyniesť.

Keďže sú tieto útoky náročné na odhalenie, hackeri ich v snahe zostať neviditeľnými využívajú na zvýšenie efektívnosti nelegálnych aktivít. Nejde pritom o nové formy útokov, no experti predpokladajú, že ich význam bude v najbližšej dobe narastať. Podľa správy ESET Cybersecurity Trends 2021 budú hackerské skupiny cieliť najmä na kritickú infraštruktúru a finančný sektor.

Potrebná je sofistikovanejšia ochrana

Keďže tieto sofistikované bezsúborové útoky unikajú radarom štandardných bezpečnostných softvérov, v ohrození sú najmä spoločnosti, ktoré sa spoliehajú iba na základnú ochranu. Výhodu majú naopak firmy, ktoré dokážu monitorovať celý životný cyklus hrozieb od prvotných pokusov páchateľa preniknúť do systému. Podniky by preto mali zvážiť zavedenie viacvrstvovej ochrany, vďaka ktorej sa zvýši viditeľnosť hrozieb.

Tempo s útočníkmi našťastie držia bezpečnostní experti. Tak ako pri nových formách ransomvérov, aj v prípade bezsúborových útokov dokáže spraviť škrt cez rozpočet hackerom EDR technológia, ktorá je schopná v reálnom čase rýchlo reagovať aj pri tom najmenšom náznaku podozrivej aktivity v celej sieti. ESET Enterpise Inspector zachytáva správanie, ktoré vyzerá nebezpečne už na začiatku. Zároveň analyzuje incidenty, ktoré by mohli byť súčasťou väčšieho útoku a izoluje zariadenia, ktoré môžu byť infikované.

Pandémia urýchlila digitálnu transformáciu, čo so sebou prináša aj bezpečnostné výzvy. Viac ako kedykoľvek predtým je preto kľúčové, aby spoločnosti dokázali včas podchytiť podozrivé správanie v celej sieti. Jeden nesprávny klik nepozorného zamestnanca na home-office dokáže totiž spustiť lavínu problémov pre celú firmu.