EDR, CVE, SIEM, ATP, XDR… Versuchen Sie, die IT-Sicherheit Ihres Unternehmens zu verbessern, aber Sie verlieren sich in einer Flut von Akronymen? Der Einstieg in den Bereich der Cybersicherheit ist eine große Herausforderung, deren Komplexität für viele abschreckend wirkt. Was ist durchdachtes Marketing und welche Technologien wirken sich grundlegend auf Ihr Sicherheitsniveau aus?

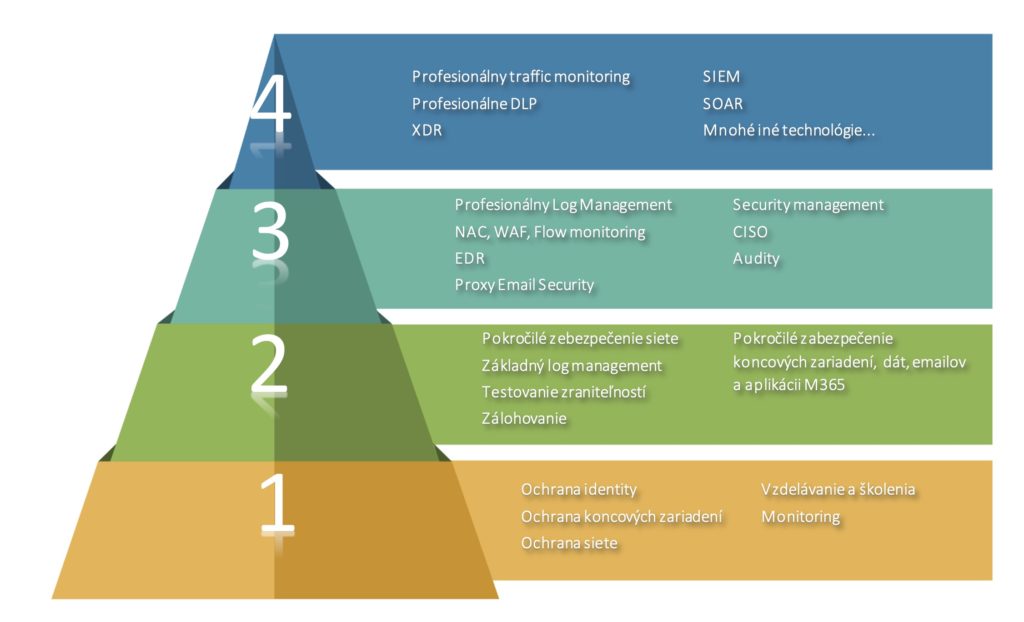

Cybersicherheit muss auf einem starken technologischen Fundament aufbauen, dicht gefolgt von den Verwaltungs- und Governance-Services für die eingesetzten Technologielösungen. Nach dem Schema der Sicherheitspyramide bauen Sie Ihre Cyber-Resilienz systematisch von Grund auf mit Expertenservices auf. Bei der Zusammenstellung der verschiedenen Stufen werden die Aspekte berücksichtigt, die aus Sicht der Unternehmen erwartet werden – Bedeutung und Relevanz für die Erreichung der Sicherheit, das bestmögliche Preis-/Sicherheitsverhältnis sowie die Komplexität der Lösung und der damit verbundene Bedarf an fortgeschrittenem Fachwissen. Wie kann man Sicherheit auf verschiedenen Ebenen aufbauen und verstehen?

Was ist Cybersicherheit und wie komplex ist sie?

Cybersecurity ist der Schutz von Computern, Servern, mobilen Geräten, elektronischen Systemen und Daten. Cybersecurity umfasst alle Aspekte des Schutzes einer Organisation und ihrer Mitarbeiter vor Cyber-Bedrohungen. Angesichts der zunehmenden Raffinesse von Cyberangreifern und der wachsenden Komplexität von Unternehmensnetzwerken ist ein ganzes Spektrum von Sicherheitslösungen erforderlich, um das Risiko zu mindern. Dazu gehören: Endpunktsicherheit und -verwaltung, Netzwerksicherheit, Anwendungssicherheit, Informationssicherheit, betriebliche Sicherheit, Cloud-Sicherheit, Endbenutzerschulung und mehr. Neben der Technologie umfasst die Cybersicherheit auch Menschen, Prozesse und Richtlinien.

Angesichts der Raffinesse der Angreifer und der verwendeten Techniken muss sich die Cybersicherheit ganzheitlich auf das gesamte Unternehmen konzentrieren – auf alle Geräte, Netzwerke, Zugangspunkte, Technologien, Datenflüsse, Prozesse, Richtlinien und Mitarbeiter, da jeder Punkt ein potenzielles Risiko und einen Punkt für das Eindringen eines Angreifers in das Unternehmen darstellt.

Warum sind Angreifer an kleinen und mittleren Unternehmen interessiert?

Cyber-Kriminelle versuchen immer, den Weg des geringsten Widerstands zu gehen, d.h. sie versuchen, mit dem geringsten Aufwand an Energie, Zeit und Geld den Gewinn zu maximieren. Gezielte, gezielte Angriffe auf große multinationale Unternehmen mögen zwar bei einem Lösegeld von ein paar Millionen Euro verlockend aussehen, aber das ist nicht der Fall. Einzelne gezielte Angriffe müssen fortschrittliche technologische Lösungen durchbrechen, die von Sicherheitsexperten verwaltet und durch eine Reihe von Sicherheitsrichtlinien und -maßnahmen unterstützt werden. Das daraus resultierende Kosten-Nutzen-Verhältnis ist relativ gering.

Automatisierte, groß angelegte Angriffe mit fortschrittlichen, leicht reproduzierbaren Techniken und Methoden, die Systemschwachstellen ausnutzen, bieten ein viel besseres Verhältnis. Aufgrund der geringen Budgets für Cybersicherheit haben kleine Unternehmen nicht die Möglichkeit, die neuesten Technologien zu nutzen, die von Sicherheitsspezialisten eingesetzt werden. Das macht sie viel anfälliger und damit interessanter für Cyberkriminelle. Es ist daher kein Wunder, dass kleine und mittlere Unternehmen das Ziel von mehr als 70% aller Angriffe sind.

Wie können sich kleine und mittlere Unternehmen wirksam verteidigen?

Die wichtigste Voraussetzung ist der Aufbau einer langfristigen Sicherheitsstrategie, die systematisch auf soliden Grundlagen aufbaut und sich schrittweise zu fortschrittlicheren Technologien und Sicherheitsmaßnahmen weiterentwickelt.

Lassen Sie sich nicht von wohlklingenden Abkürzungen und Akronymen verführen!

Es versteht sich von selbst, dass jedes Technologieunternehmen seine fortschrittlichsten Lösungen an den Grenzen der aktuellen Möglichkeiten und des Wissens präsentieren möchte. Auf jeden Fall darf bei der Präsentation die Erwähnung von künstlicher Intelligenz, maschinellem Lernen, Automatisierung, Bedrohungsjagd und die Beschreibung der Technologie als „nächste Generation“ nicht fehlen. Wenn es um „State of the Art“-Technologien und -Tools von Experten geht, sind diese natürlich nur das teure Sahnehäubchen für Unternehmen, die die grundlegende Sicherheit gut abgedeckt haben.

Wo und wie kann man mit der Cybersicherheit beginnen?

Für eine einfache grafische Darstellung eines systematischen Ansatzes zur Gebäudesicherheit haben wir das Konzept einer Sicherheitspyramide entwickelt, die aus vier Ebenen besteht.

- Die erste Stufe steht für grundlegende, oft passive Sicherheit;

- Die zweite Stufe steht für erweiterte Sicherheit und grundlegende Überwachung;

- Die dritte Ebene umfasst professionelle Sicherheit, aktive Überwachung und Sicherheitsmanagement;

- Die vierte, höchste Stufe stellt die so genannten „State of the Art“ fortgeschrittenen spezialisierten Technologien und Dienste für den umfassenden Schutz großer Organisationen dar.

Ein genauerer Blick auf die Ebenen der Sicherheitspyramide

Stufe 1

Die unterste Stufe umfasst das absolute Minimum, das für jedes Unternehmen, jeden Mitarbeiter und jeden von uns im Privatleben notwendig ist. Technologien und Produkte der Stufe 1 erfordern eine professionelle Implementierung und Einrichtung, aber keine aktive Verwaltung. Daher sind die Anforderungen an Fachwissen und Kompetenz für die Verwaltung einer solchen Lösung deutlich geringer und ein Sicherheitsspezialist ist in der Lage, das Spektrum dieser Technologien auf einem Basisniveau abzudecken.

Stufe 2

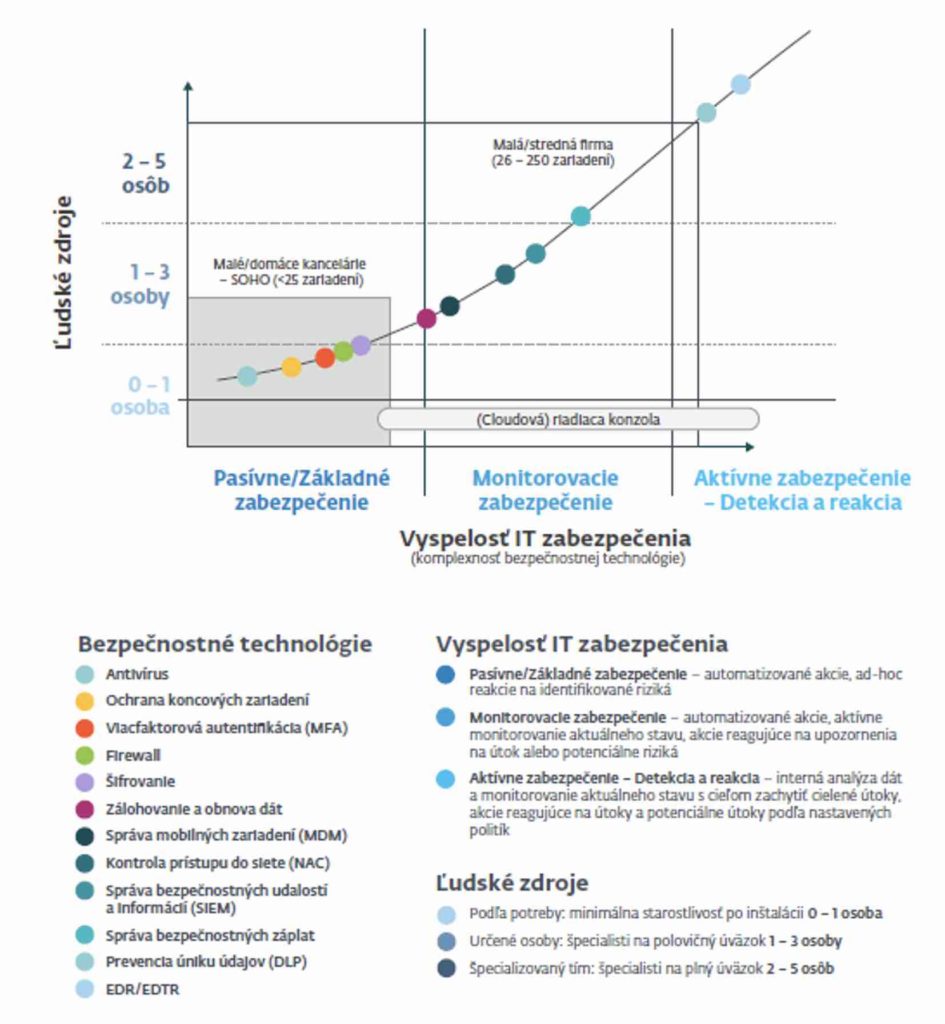

Die zweite Stufe besteht immer noch aus einer Gruppe von grundlegenden Sicherheitsmaßnahmen und -technologien, die für jedes kleine Unternehmen sehr wichtig sind. Neben der Möglichkeit, fortschrittlichere und komplexere Richtlinien zu implementieren, besteht der grundlegende Unterschied in dem Maß an Interaktion, das für die Verwaltung der Sicherheitslösung erforderlich ist. Ab der zweiten Stufe ist es wichtig zu verstehen, dass die Arbeit nicht mit der Implementierung von Sicherheitsmaßnahmen endet. Mit zunehmender Sicherheitstechnologie steigen die Komplexität, die Anforderungen an das Fachwissen und vor allem der Umfang der täglich erforderlichen Interaktion und Aktivität exponentiell an. Selbst die zweite Stufe erfordert mindestens einen Sicherheitsspezialisten, der die Sicherheitslösung aktiv überwacht und verwaltet.

Stufe 3 und 4

Höhere Technologien und Dienste sind auf dem neuesten Stand der Technik – fortschrittliche Lösungen an der Grenze der aktuellen technologischen und sicherheitstechnischen Möglichkeiten. Das Problem ist jedoch ihre Komplexität, die ihre aktive Nutzung durch den Kunden selbst verhindert, der nicht über Sicherheitsspezialisten mit tiefem Fachwissen und Erfahrung verfügt. Der Bedarf an Fachwissen, Kenntnissen und Kompetenz wächst exponentiell, weshalb Stufe 3 und höher die Kompetenz der großen Mehrheit der Unternehmen übersteigt. Fortschrittliche Lösungen erfordern nicht nur unabhängige Sicherheitsexperten, sondern mit steigender Stufe auch ein hohes Maß an Spezialisierung auf bestimmte Lösungen, Produkte oder Anbieter.

Daher müssen wir wiederholen, dass die Implementierung, Konfiguration, aktive Überwachung und Verwaltung fortschrittlicher Sicherheitslösungen wie EDR, XDR, SIEM und vieler anderer Level 3+ Lösungen engagierte Cybersicherheitsspezialisten erfordern. Andernfalls kann ein Gefühl falscher Sicherheit entstehen, das aus dem Kauf teurer professioneller Lizenzen und Technologien resultiert. Ohne deren professionelle Implementierung, Fehlersuche und ständige aktive Bewertung von Warnungen und Alarmen haben Sie am Ende ein geringeres Maß an tatsächlicher Sicherheit als bei professionell implementierten Tier 1- und Tier 2-Lösungen.

Ich bin ein kleines bis mittelgroßes Unternehmen, auf welche Bereiche sollte ich mich konzentrieren?

Cybersicherheit muss vor allem auf einer starken technologischen Grundlage beruhen. Dieses grundlegende Sicherheitsniveau ist unabhängig von der Größe, dem Segment und dem Schwerpunkt des Unternehmens relevant. Selbst die fortschrittlichste Sicherheitsstrategie steht auf demselben soliden Fundament.

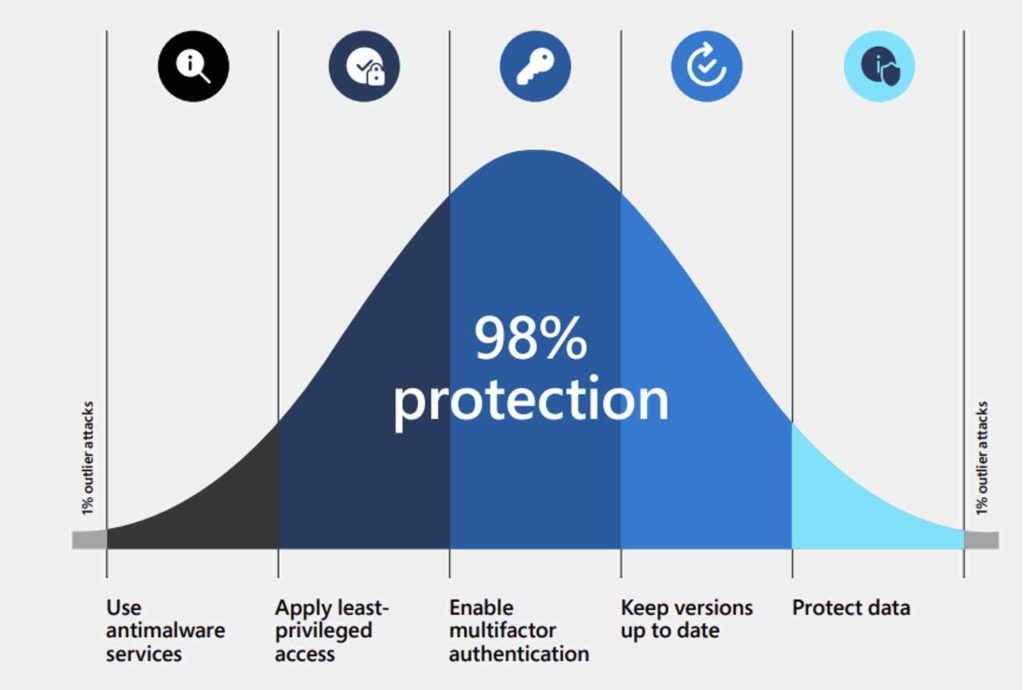

Für jedes kleine bis mittelgroße Unternehmen empfehlen wir, sich auf Tier 1 und Tier 2 zu konzentrieren, deren professionelles Design, Implementierung und anschließende Verwaltung den Kunden vor den meisten Angriffen schützen wird.

Was führende Vertreter der Cybersicherheit zu sagen haben

In einem Microsoft-Dokument vom April 2022 lesen Sie: „Es ist eine weit verbreitete Meinung, dass Cyberangriffe komplex und schwer zu stoppen sind. Aber in Wirklichkeit sind die meisten Angriffe darauf zurückzuführen, dass Mitarbeiter grundlegende Sicherheitspraktiken ignorieren. Sogar staatlich gefördertes Hacking beinhaltet in den meisten Fällen eine Reihe grundlegender einfacher Taktiken.“

ESET hat eine sehr ähnliche Sichtweise auf das Thema und die Klassifizierung von Sicherheitsmaßnahmen für kleine und mittlere Unternehmen, deren grafische Darstellung Sie in der folgenden Abbildung sehen können.

Brauchen Sie einen Rat?

Wir sind für alle da, die es mit der Cybersicherheit ernst meinen. Ganz gleich, ob Sie einen Virenschutz für Ihre Endgeräte benötigen oder professionelle Sicherheit durch ein SIEMwünschen, unsere Spezialisten erstellen für Sie maßgeschneiderte konsolidierte Expertenlösungen von Weltklasse-Anbietern.

Wir helfen Ihnen, sich in der Flut der schönen Worte, Akronyme und Abkürzungen zurechtzufinden und entwickeln gemeinsam mit Ihnen die optimale Lösung mit dem besten Preis-/Sicherheitsverhältnis.